Entdecken Sie eine technologisch zukunftsweisende Lösung für physische Sicherheit

Cloud-Technologie ermöglicht eine integrierte, skalierbare und mit Mobilgeräten kompatible Sicherheitsplattform

Die Cloud hat gewonnen. Und jetzt?

Die SaaS-Marktdurchdringung im Sicherheitsbereich liegt bei etwa 20 % und wächst weiter (Quelle: IHS Markit), was den Bedarf an lokalen Client-Server-Sicherheitssystemen stetig reduziert.

Durch betriebliche Vorteile wie sicheres Systemhosting, integrierte Redundanz und automatische Updates sowie den zusätzlichen Komfort einfacher Browser- und Mobilanwendungen ist die Cloud die richtige Wahl für die Sicherheitsplattformen von heute und morgen.

73 % der Unternehmen geben an, dass in diesem Jahr fast alle (über 80 %) ihrer Anwendungen SaaS sein werden.

Nutzen Sie umsetzbare Erkenntnisse, um die Zutritts- und Einbruchskontrolle zu verbessern

Wie verwenden Sie die Daten aus Ihrem physischen Sicherheitssystem?

Die Herausforderung

Die jüngste Branchenumfrage von Brivo ergab, dass über 80 % der Befragten die Daten aus ihrem physischen Sicherheitssystem einsehen, aber 67 % gaben an, dass sie nicht effektiv nutzen können, um die Sicherheit zu verbessern. Unternehmen erhalten keinen vollständigen Überblick über ihre Zutrittsvorfälle oder Video- und Einbruchsdaten. Das bedeutet, dass sie keine wirksamen Schritte unternehmen können, um Trends zu erkennen, Muster zu untersuchen oder Sicherheitsrichtlinien anzupassen.

Die Lösung

Der Grad an Konnektivität zwischen heutigen Geräten und Systemen bietet mehr Möglichkeiten zur Generierung verwertbarer Daten, die wiederum zu Erkenntnissen führen können.

Mit einer datengesteuerten Sicherheitsplattform können Sie Ihre Daten visualisieren und erhalten so einen einzigartigen Überblick über Ihre Sicherheitsanforderungen. Business Intelligence und maschinelles Lernen innerhalb der Cloud-Sicherheitsplattform können Ihnen dabei helfen, einige Ihrer größten Sicherheitsprobleme zu lösen, beispielsweise die Einhaltung von Vorschriften und die Verhinderung von Sicherheitsverletzungen.

Die Auswirkungen

| Wie sehen die täglichen Sicherheitsmuster meiner Einrichtungen im Vergleich aus? | |

| Welche Signale gehen einem Sicherheitsvorfall voraus, der ein Einschreiten erfordert? | |

| Wo werden administrative Berechtigungen am häufigsten geändert? | |

| Welche Standorte stechen diese Woche besonders hervor? Diesen Monat? Jeden Monat? | |

| Wie korrelieren meine Daten zur physischen Sicherheit mit anderen Datenquellen? |

Bessere Verwaltung und Nutzerfreundlichkeit durch mobile Nutzung

Die Herausforderung

Die Lösung

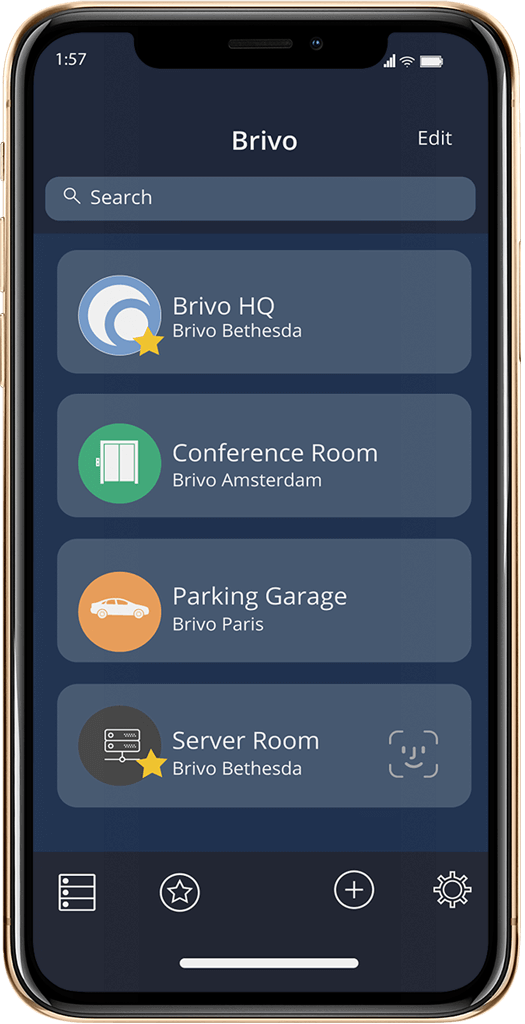

Bewerten Sie die Einsatzbereitschaft Ihrer Sicherheitsinfrastruktur im Hinblick auf Mobilität und ergreifen Sie Maßnahmen, um zu mobilen Berechtigungsnachweisen überzugehen.

Die Cloud entfesselt die Macht der Mobilität sowohl für Endnutzer als auch für Sicherheitssystemadministratoren. Der Einsatz von Wireless-Technologie für die zentrale Remote-Sicherheitsverwaltung und mobiler Berechtigungsnachweise öffnet nicht nur Türen, sondern eröffnet auch die Möglichkeit, das vernetzte Ökosystem zu schaffen, das Sie für das Wachstum Ihres Unternehmens benötigen.

Die Akzeptanz mobiler Zugangsdaten liegt insgesamt bei etwa 25 % (Quelle: Security Magazine). Eine mobilfähige physische Sicherheitslösung kann viel mehr als nur Standorte sichern: Sie steigert die Effizienz und bietet eine weitere Datenquelle, um weitere Sicherheitseinblicke zu gewinnen.

Der Schlüssel liegt darin, sicherzustellen, dass sich Ihr mobiler Zugang in ergänzende Geschäftsanwendungen integrieren lässt, um eine nahtlose Nutzererfahrung zu gewährleisten.

Die Auswirkungen

Erreichen Sie Ihre Geschäftsziele mit mobilen Lösungen und profitieren Sie von folgenden Möglichkeiten:

| Verwalten Sie Ihre Einrichtungen jederzeit, ohne physisch vor Ort zu sein | |

| Weisen Sie autorisierten Mitarbeitern, Auftragnehmern oder Besuchern mit nur einem Klick mobile Berechtigungsnachweise zu | |

| Sparen Sie Zeit beim Ersetzen verlorener oder vergessener Zugangskarten | |

| Eröffnen Sie neue Standorte schneller mit einem geringem Bedarf an Personal vor Ort | |

| Reduzieren Sie Sicherheitsverletzungen mit sicheren, verschlüsselten Berechtigungsnachweisen, die nicht geklont werden können |

Nutzt Ihr Unternehmen mobile Berechtigungsnachweise, um Ihre Gebäude von überall aus zu verwalten?

Stellen Sie sicher, dass das physische Sicherheitssystem und die Identitätsmanagementlösungen aufeinander abgestimmt sind

Wie verwalten Sie den Nutzerzutritt zu Gebäuden und den Zugriff auf Unternehmenssoftware und -tools?

Die Herausforderung

Die Herausforderungen der Identitäts- und Zugriffsverwaltung (IAM) werden noch größer, wenn Administratoren mehrere Systeme verwenden müssen, um sicherzustellen, dass die richtigen Personen zur richtigen Zeit Zugriff auf die richtigen Ressourcen haben. IT-Abteilungen verwenden IAM-Tools wie G Suite, Okta und Azure, um den Mitarbeiterzugriff auf Webdienste zentral zu steuern, während Sicherheitsmanager spezielle Sicherheitssysteme verwenden, um den Gebäudezugang zu verwalten. Diese Trennung kann zu Fehlern, Produktivitätsverzögerungen und Sicherheitsverletzungen führen.

Die Lösung

Integrieren Sie physische Sicherheits- und Identitätsmanagementsysteme, damit Sie Benutzer einfach bereitstellen und die Bereitstellung aufheben können.

Die Integration von IAM und physischer Sicherheit bedeutet, dass alle Änderungen in Ihrem IAM-Tool automatisch auf die physischen Sicherheitsberechtigungen eines Mitarbeiters angewendet werden. Durch diese Synchronisierung müssen Sie sich keine Sorgen mehr machen, dass inaktive Nutzer Ihr Gebäude betreten oder auf Geschäftsanwendungen zugreifen könnten. Durch die Integration dieser funktionsübergreifenden Lösungen können Sie mit weniger Aufwand mehr Sicherheit bieten und sicherstellen, dass die Zugangsrechte der Nutzer immer auf dem neuesten Stand sind.

Die Auswirkungen

Machen Sie das physische Sicherheitssystem zu einem Teil Ihres Identitätsmanagement-Netzwerks, um von diesen Vorteilen zu profitieren:

| Identifizieren Sie autorisierte Nutzer schnell und entziehen Sie den Zugriff auch zuverlässig wieder | |

|

Verwalten Sie Nutzer von einem System aus und vermeiden Sie doppelte Dateneingaben für neue oder geänderte Zugang anfordern |

|

|

Reduzieren Sie den Aufwand für Audits und Compliance |

|

| Stellen Sie sicher, dass die richtigen Nutzer immer die richtige Zugriffsstufe für Ihre Einrichtungen haben |

Schaffen Sie ein einladendes und sicheres Besuchererlebnis

Die Herausforderung

Die Lösung

Kontrollieren Sie Ihr Besuchererlebnis, indem Sie die Besucherregistrierung und -verwaltung zu einem Teil Ihrer physischen Sicherheitsplattform machen.

Jedes Mal, wenn ein Besucher Ihr Gebäude betritt, hinterlassen Sie einen ersten Eindruck. Sie schützen auch Ihre Mitarbeiter/Mieter. Die Anmeldung sollte schnell und einfach sein, aber auch den Sicherheitsprotokollen entsprechen.

Sie haben kein Personal für die Besucheranmeldung? Kein Problem. Geben Sie Besuchern die Möglichkeit, direkt mit einem Anmelde-Kiosk zu interagieren, wo sie schnell ihren Namen eingeben, ein Foto für ihren temporären Badge machen und ihren Gastgeber aus Ihrer Mitarbeiter-/Mieterliste auswählen können. Das macht die Anmeldung einfach und bequem, während Ihre Zutrittskontrollsysteme im Hintergrund laufen, um sicherzustellen, dass der Besuch aus Sicherheitsgründen ordnungsgemäß erfasst wird.

Die Schaffung einer einheitlichen Lösung löst auch einen Problempunkt, den eigenständige Systeme nicht lösen können: die Datenintegration mit Ihren zentralen Sicherheitssystemen. Die Zusammenführung von Sicherheit und funktionsübergreifenden Systemen führt zu einer digitalen Transformation, um Ihr Unternehmen zu verbessern und gleichzeitig die Sicherheit zu transformieren.

Die Auswirkungen

Verbessern Sie Ihr Besuchererlebnis, indem Sie bessere Sicherheitsvorkehrungen implementieren, die Folgendes bieten:

| Automatisierung des Besuchererlebnisses und Schaffen eines einladenden, sicheren und bequemen ersten Eindrucks | |

| Vereinfachung des Prozesses zur Benachrichtigung von Gastgebern bei Ankunft ihrer Besucher | |

| Ausdruck von Badges, die die Identität des Besuchers deutlich zeigen | |

| Stellen individueller Fragen beim Anmelden (z. B. ob der Besucher kürzlich erkrankt war), um alle Gebäudenutzer zu schützen | |

| Die Möglichkeit für Sie, Arbeitsabläufe während des Registrierungsprozesses an die Bedürfnisse des Besuchers anzupassen |

Wie passt Besucherverwaltung in Ihr Sicherheitstechnologie-Portfolio?

Alles unter einem Dach

Warum Brivo

Brivo ist eine einfach bessere Sicherheitslösung, die sich in Ihr Unternehmens-Ökosystem integrieren lässt, um die Art und Weise zu verändern, wie Sie Menschen, Objekte und Vermögenswerte schützen. Unsere Plattform verbindet Sicherheit mit modernem Komfort und bietet Ihnen Datenintelligenz, mobile Einsatzbereitschaft und Skalierbarkeit. Verbessern Sie die Sicherheit und IT-Strategien Ihres Unternehmens mit Brivo.

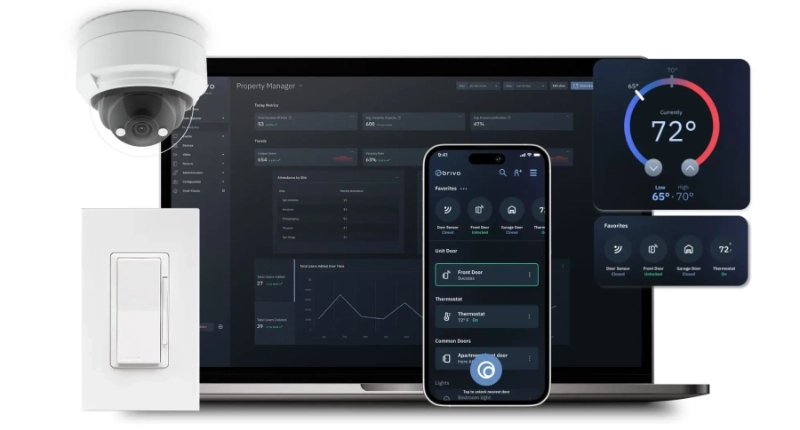

Die Brivo-Plattform bietet Ihnen:

Fernverwaltung zur Überwachung der Sicherheit von jedem mobilen Gerät aus

Mobile Anmeldeinformationen zum Öffnen von Türen mit dem Smartphone

Lockdown-Kontrollen zur schnellen und effektiven Sicherung des Gebäudes

Besucherverwaltung um das Erlebnis der Gästeregistrierung zu verbessern

Identitätsmanagement zur besseren Kontrolle der Zutrittsberechtigungen der Nutzer

Leicht verständliche Analysen zur Verbesserung der Berichterstattung und Sicherheitsrichtlinien

Erweitern Sie die Vorteile Ihres physischen Sicherheitssystems mit der Brivo API.

Identitätsmanagement

Besucherverwaltung

Einbruchskontrolle

Aufzugssteuerung

Erfahren Sie, wie Sie mit unseren Integrationen mit weniger Aufwand mehr Sicherheit erreichen und ein Ökosystem aus Gebäudeautomatisierungslösungen aufbauen.

SPRECHEN SIE MIT EINEM SICHERHEITSEXPERTEN

Um weitere Informationen anzufordern, geben Sie bitte Ihre Daten ein und wir melden uns bei Ihnen.